Une étude révèle que les attaques de rançonware ont augmenté de 33% au cours de l’année dernière, vous vous souvenez des nouvelles sur les logiciels malveillants comme ‘WannaCry’ qui ont affecté des centaines d’entreprises en 2017 ? Cette année-là, des pirates ont ” piraté ” des informations d’un ordinateur et pour que la victime puisse accéder (” décrypter “) ces fichiers devaient payer une certaine somme d’argent (en devises cryptées).

Le fait a fait le tour du monde et a fait la une des journaux en alertant la presse sur les conséquences de cette forme de vol, qu’on appelle “rançon”, que s’est-il passé depuis lors avec cette forme d’attaque ? Le mois dernier, l’entreprise de cybersécurité Symantec a publié une étude intitulée ” Report on Internet Security Threats ” (Istr), qui indique que les attaques contre les ordinateurs équipés de logiciels de rançon ont chuté de 20 % mais ont augmenté de 33 % contre les appareils mobiles au cours de la dernière année.

Comment pouvez-vous protéger votre téléphone cellulaire de ce type d’attaque ?

David, expert en cybersécurité, recommande un ‘cyber-hiegiene’ sain avec son appareil mobile : “Vous devriez considérer votre téléphone portable comme une brosse à dents. Il ne faut pas le laisser abandonnée sur un bureau et le plus important ne pas le prêter.

En ce sens, David souligne que de nombreuses applications téléchargées ont tendance à demander l’accès au microphone, à la caméra et même aux services de géolocalisation.

“Vous ne vous rendez peut-être pas compte que vous donnez la permission à une application qui n’a pas besoin de certaines de ces fonctionnalités. Par exemple, si vous avez téléchargé une application de prise de notes, il n’est pas logique – en principe – de demander l’accès à la géolocalisation ou à la caméra.

Une autre suggestion faite par l’expert est de vérifier la source et les développeurs de l’application. “Parfois, nous installons des applications sans regarder qui les a développées, ou sans remarquer les cotes de téléchargement. Ce n’est pas parce qu’ils sont sur Google Play ou l’Apple Store qu’ils sont légitimes, ajoute-t-il.

Vous devez également faire attention aux messages et chaînes de caractères qui arrivent via WhatsApp, mail, ou une sorte de service de messagerie instantanée. Dans ce type de plates-formes, il y a généralement des informations trompeuses avec des liens, des images et des hyperliens qui peuvent être la passerelle vers ce type d’attaque ou voir même vouloir regarder un film en streaming sur zone téléchargement et avoir une publicité qui va installer un logiciel espion. Pensez que les attaques par ” rançon ” peuvent bloquer les informations de votre téléphone portable et vous empêcher de les consulter.

“Si vous recevez un message via WhatsApp de quelqu’un que vous ne connaissez pas, supprimez-le et, surtout, ne le partagez pas. Un niveau de méfiance sain doit être maintenu. Nous devrions tous être conscients que ce n’est pas parce que c’est sur Internet que c’est vrai “, dit David.

Pour sa part, l’entreprise DigiCert recommande de mettre à jour périodiquement le système d’exploitation, car ils apportent généralement des logiciels de sécurité, corriger les défauts et fermer certaines vulnérabilités qui peuvent être présent dans le système d’exploitation de votre mobile mais aussi pour n’importe quel autre appareil connecté à internet.

Que peut-on faire après avoir été attaqué ?

Si l’attaque était définitivement imminente et que l’on vous demande une ” rançon ” payée en devises cryptographiques pour récupérer l’information, la première chose que vous devriez avoir en tête est de ne pas tomber dans la tentation de payer les cybercriminels.

“Payer un criminel, c’est simplement le payer pour faire la même chose. Nous ne recommandons donc en aucun cas qu’ils donnent de l’argent “.

Existe-t-il des procédures techniques pour récupérer l’information ? En théorie, oui. Un expert technique nous explique qu’il existe des procédures complexes qui peuvent tenter de ” casser ” ces attaques, mais qui sont généralement très coûteuses et ne sont pas efficaces à 100%.

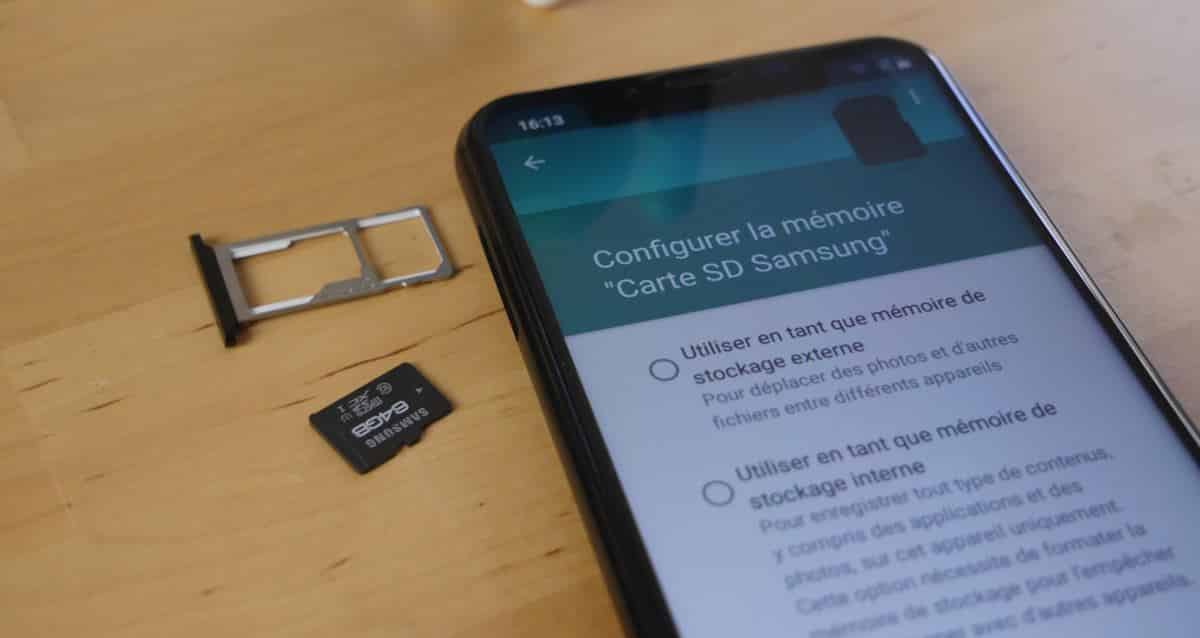

“Il y a tellement de logiciels malveillants générés que la course est inégale : pour 100 logiciels malveillants créés, nous pouvons dire que nous pouvons en déchiffrer 1 “, dit-il. En ce sens, le seul moyen de mettre fin à l’attaque est de ” réinitialiser ” la mémoire de l’appareil…

En ce sens, il est recommandé d’avoir des sauvegardes de toutes les informations pertinentes et sensibles que vous pouvez avoir sur votre téléphone portable.